Jetzt mit getarntem Archivformat (ohne Header) - CrococryptFile 1.3 zum freien Download

Hinzugefügt am 02.07.2015

Seit heute steht CrococryptFile 1.3 zum Download bereit. Diese Version beinhaltet eine neue Krypto-Suite: "Getarnte" Archive. Das sind verschlüsselte Archivdateien ohne Header. Was sie genau bedeuten, erklären wir im Folgenden.

CrococryptFile 1.3 enthält erstmals die Krypto-Suite "Getarnte Archive". Was genau bedeutet hier "getarnt"? Die Antwort ist im Grunde verwandt mit dem Thema "glaubhafte Abstreitbarkeit" (Englisch: "plausible deniability"), z.B. ein Feature des bekannten TrueCrypt. Bei Einzeldateien besteht jedoch keine echte Abstreitbarkeit im engeren Sinne.

Grundlagen

Kurzer Exkurs: TrueCrypt ermöglicht das Speichern eines verschlüsselten Containers in einem verschlüsselten Container. Da ein verschlüsselter Container ohne Entschlüsselungsschlüssel von Zufallszahlen nicht zu unterscheiden ist, ist ein versteckter Container in einem verschlüsselten Container nicht nachweisbar. Hier geht es natürlich rein um die technische Nachweisbarkeit. Schon oft wurde diskutiert wie z.B. im Falle von Folter ein Anwender von Verschlüsselungssoftware einen Nutzen aus der technisch glaubhaften Abstreitbarkeit ziehen kann. Das ist hier aber nicht das Thema.

Ein "getarntes" CrococryptFile-Archiv sieht ebenfalls aus wie eine Datei voller Zufallszahlen, das Archiv hat keinen erkennbaren Header, wenn man nicht im Besitz des passenden Entschlüsselungsschlüssel ist. Jedoch ist eine Datei voller Zufallszahlen natürlich als solche erkennbar und mit hoher Wahrscheinlichkeit eine verschlüsselte Datei. Insofern würde es schwer fallen, hier eine einfache Abstreitbarkeit zu sehen. Allerdings ist auch nicht zu beweisen, dass es sich bei dem Archiv um ein CrococryptFile-Archiv handelt.

Einsatzzweck

Eine Datei ohne Header, dazu ggf. ohne Dateierweiterung/Dateiextension und mit nichtssagendem Dateinamen kann vor allem als Backup-Archiv dienen, z.B. für einen Cloud-Speicher. CrococryptFile arbeitet Stream-basiert und kann Archive beliebiger Größe sehr effizient erstellen und entpacken.

Für das Anwendungsbeispiel Cloud-Backup ist ebenfalls die verwendete kaskadierende (mehrfache) Verschlüsselung dieses Formats interessant, das sowohl AES als auch Twofish mit 256-Bits-Schlüsseln nutzt - ähnlich der Einzeldateiverschlüsselung CrococryptMirror.

Kryptographie-Schema

Anders als z.B. TrueCrypt nutzt CrococryptFile für dieses spezielle Format keine fest eingestellte Iterationszahl beim sicheren Ableiten der Verschlüsselungsschlüssel aus dem Passwort bzw. der Passphrase. Die aktuelle Version setzt zwar einen bestimmten Wert zwischen 50000 und 60000 Iterationsschritten (geeignet für die Nutzung mit einem handelsüblichen PC), dies kann sich in Zukunft aber ändern oder nutzerbasiert einstellbar sein und bleibt dennoch kompatibel zum Format. Unter Nutzung von PBKDF2 (PKCS#5) kann die aktuelle Implementierung mit einer Iterationszahl bis 9223372036854775807 (maximaler Long-Wert) umgehen.

Die korrekt abgeleiteten Schlüssel (und damit eine korrekte Passphrase) werden durch die ersten 128 Bytes der Datei bestimmt, welche - wie schon erwähnt - wie eine Sammlung von Zufallszahlen aussieht. Die ersten 64 Bytes sind ein Zufallsvektor, die zweiten 64 Bytes enthalten den Zufallsvektor in mit AES und Twofish verschlüsselter Form. Bei jedem Iterationsschritt wird geprüft, ob die beiden Werte übereinstimmen. Die bei der Generierung festgelegte Iterationszahl wird nicht gespeichert.

Der technisch versierte Leser wird erkannt haben, dass es sich bei der Ableitung um eine Endlosschleife handelt. D.h., bei der Eingabe einer falschen Passphrase, wird CrococryptFile niemals fertig. Jedoch lässt sich der Entschlüsselungsvorgang jederzeit komfortable durch den Nutzer abbrechen. Im Normalfall dauert die Entschlüsselung ohnehin nur wenige Sekunden - bei bekannter Passphrase. Ein Angreifer jedoch hat es schwer, einen sinnvollen Brute-Force-Angriff zu starten, da er sich auf eine bestimmte maximale Iterationszahl festlegen muss, um generierte Passwortlisten effizient abarbeiten zu können.

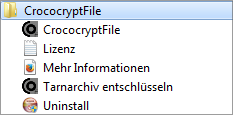

Dieses Format ist sicher nicht für jeden Anwendungsfall geeignet. Und nochmals zur Klarstellung: CrococryptFile speichert dieses Format selbst ohne Dateiendung. Die Datei kann beliebig umbenannt werden und ein Entschlüsselungsversuch durch die Applikation (Windows: siehe Startmenü) auf beliebige Dateien gestartet werden. Aber: CrococryptFile selbst weiß nicht, ob es sich um ein eigenes Archiv handelt bis es den passenden Schlüssel tatsächlich gefunden hat.

Nach oben keine Grenzen

Um Dateien noch besser zu "tarnen", existiert ein zweiter Modus, der die entstehenden Archive auf ein Vielfaches von 1MB mit Zufallszahlen auffüllt. Beim Entschlüsseln werden diese einfach ignoriert. Es ist ebenfalls möglich die Dateien auf beliebige Größe mit geeigneten anderen Zufallszahlengeneratoren und Tools am Dateiende aufzufüllen. Diese Daten werden beim Entschlüsseln ebenfalls ignoriert.

Weiterführende Links

Downloads verschiedener Editionen und weitere Informationen: CrococryptFile Homepage.