Blog ►

Hissen IT Blog: Hintergrundartikel und Wissen zum IT-Markt

Sie können diesem Blog auch per Newsfeed oder unseren Social Media Accounts folgen.

Ältere Publikationen finden Sie im Publikationsarchiv.

„Vielen Entwicklern fehlen die grundlegenden Kenntnisse und Fähigkeiten, um sichere Softwareentwicklung effektiv umzusetzen“

Online-Sicherheitskurse und mehr Zeit für Sicherheit in Softwareentwicklungsprojekten sind ein Schritt in die richtige Richtung. Sicherheit muss von Anfang an implementiert werden. Projektmanager müssen ausreichend Entwicklungszeit für nicht-funktionale Features bereitstellen oder Sicherheit zu einem funktionalen Feature machen.

...

Online-Sicherheitskurse und mehr Zeit für Sicherheit in Softwareentwicklungsprojekten sind ein Schritt in die richtige Richtung. Sicherheit muss von Anfang an implementiert werden. Projektmanager müssen ausreichend Entwicklungszeit für nicht-funktionale Features bereitstellen oder Sicherheit zu einem funktionalen Feature machen.

...

IT-Sicherheitsschulungen (Awareness) für Mitarbeiter nach ISO/IEC 27001 und 27002 sowie zur Erleichterung von Audits

Online-Schulungen oder Intranet-basierte Learning Management Systeme (LMS) sind zwei Ansätze, um regelmäßige und nachweisbare IT-Sicherheitsschulungen für Mitarbeiter durchzuführen. Dies gilt für Unternehmen aller Größen und alle Unternehmensabteilungen. Es existieren umfassende Kurse für allgemeine Computer-, Internet- und E-Mail-Anwender sowie wie für Entwickler, Projektmanager oder die Geschäftsführung selbst. Der Einsatz von E-Learning bietet Führungskräften die Möglichkeit, den Lernfortschritt und -erfolg ihrer Mitarbeiter auf einfache Weise zu begutachten und zu dokumentieren und so auch bei Sicherheitsaudits leicht nachzuweisen, dass eine angemessene IT-Security- bzw. und Informationssicherheitsschulung der Mitarbeiter durchgeführt wurde.

...

Online-Schulungen oder Intranet-basierte Learning Management Systeme (LMS) sind zwei Ansätze, um regelmäßige und nachweisbare IT-Sicherheitsschulungen für Mitarbeiter durchzuführen. Dies gilt für Unternehmen aller Größen und alle Unternehmensabteilungen. Es existieren umfassende Kurse für allgemeine Computer-, Internet- und E-Mail-Anwender sowie wie für Entwickler, Projektmanager oder die Geschäftsführung selbst. Der Einsatz von E-Learning bietet Führungskräften die Möglichkeit, den Lernfortschritt und -erfolg ihrer Mitarbeiter auf einfache Weise zu begutachten und zu dokumentieren und so auch bei Sicherheitsaudits leicht nachzuweisen, dass eine angemessene IT-Security- bzw. und Informationssicherheitsschulung der Mitarbeiter durchgeführt wurde.

...

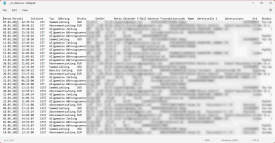

CSV-Dateien verstehen: Was - Wofür - Wie

Der Umgang mit CSV-Dateien ist für viele Alltag, die einen Datenaustausch - sei er vollautomatisch oder semiautomatisch - zwischen verschiedenen IT-Systemen realisieren müssen. CSV-Dateien sind dabei nicht der einzige Lösungsweg, jedoch sehr verbreitet. Dies betrifft z.B. Online-Händler, um etwa die aktuellen Bestellungen von eBay in der eigenen Warenwirtschaft einzulesen (Import) oder die Buchhaltung, welche etwa Steuerauswertungen im Elster-CSV-Format exportiert (z.B. OSS, USt.).

...

Der Umgang mit CSV-Dateien ist für viele Alltag, die einen Datenaustausch - sei er vollautomatisch oder semiautomatisch - zwischen verschiedenen IT-Systemen realisieren müssen. CSV-Dateien sind dabei nicht der einzige Lösungsweg, jedoch sehr verbreitet. Dies betrifft z.B. Online-Händler, um etwa die aktuellen Bestellungen von eBay in der eigenen Warenwirtschaft einzulesen (Import) oder die Buchhaltung, welche etwa Steuerauswertungen im Elster-CSV-Format exportiert (z.B. OSS, USt.).

...

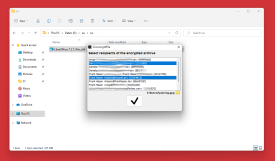

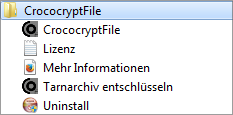

Windows 11 Datei- und Verzeichnisverschlüsselung für Gruppen mit PGP-Keyrings (CrococryptFile, open-source)

HissenIT CrococryptFile bietet vollständigen Support für Windows 11 inklusive aller enthaltenen Kryptosuites. Neben der klassischen Heimanwendervariante der Passwort-basierten Verschlüsselung von Dateien und Verzeichnissen können ebenfalls OpenPGP-Keyrings und der Windows-Keystore mittels PKIs genutzt werden. Damit lassen sich auch im Geschäftsumfeld Gruppen-basierte Verschlüsselungsfunktionen realisieren.

...

HissenIT CrococryptFile bietet vollständigen Support für Windows 11 inklusive aller enthaltenen Kryptosuites. Neben der klassischen Heimanwendervariante der Passwort-basierten Verschlüsselung von Dateien und Verzeichnissen können ebenfalls OpenPGP-Keyrings und der Windows-Keystore mittels PKIs genutzt werden. Damit lassen sich auch im Geschäftsumfeld Gruppen-basierte Verschlüsselungsfunktionen realisieren.

...

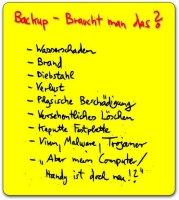

(Shorts) Backups - braucht man das?

"Wie das Internet funktioniert - Internet und Sicherheit" - Impulsvortrag beim bundesweiten Digitaltag

Die Nutzung des Internets ist alltäglich. Aber was passiert eigentlich im Hintergrund? Was gibt es beim Thema Computer-Sicherheit zu beachten? Hintergrundwissen und Alltags-Tipps am Digitaltag!

...

Die Nutzung des Internets ist alltäglich. Aber was passiert eigentlich im Hintergrund? Was gibt es beim Thema Computer-Sicherheit zu beachten? Hintergrundwissen und Alltags-Tipps am Digitaltag!

...

Sichere Programmierung von Web-Anwendungen - Authentifizierung

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Sichere Programmierung von Web-Anwendungen - Session-Hijacking

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Sichere Programmierung von Web-Anwendungen - Clickjacking

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Sichere Programmierung von Web-Anwendungen - Remote File Inclusion / Local File Inclusion / Directory/Path Traversal

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

(Podcast Minis) Auf was muss ich achten um Sicherheit ins Projekt zu bringen? (1min)

Kurze Antwort auf die Frage, auf was ein Projektleiter oder auch technischer Produktmanager in der Frage der Informationssicherheit achten sollte...

...

Kurze Antwort auf die Frage, auf was ein Projektleiter oder auch technischer Produktmanager in der Frage der Informationssicherheit achten sollte...

...

Sichere Programmierung von Web-Anwendungen - Open-Redirection

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Sichere Programmierung von Web-Anwendungen - Cross-Site Scripting (XSS)

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Sichere Programmierung von Web-Anwendungen - Cross-Site Request Forgery - CSRF

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Sichere Programmierung von Web-Anwendungen - SQL Code Injection

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

Zahlreiche erfolgreiche Angriffe auf bekannte Web-Anwendungen finden wöchentlich Einzug in einschlägige Medien. Grund genug bei der Entwicklung eigener Anwendung - egal ob zur rein internen Nutzung oder mit öffentlichem Zugang - sich mit den Hintergründen der "Web Application Security" zu beschäftigen.

...

"Datensicherheit durch Kryptographie" - Interview mit Frank Hißen

Informatiker und IT-Security-Berater Frank Hißen im Interview über das Thema Kryptographie und wie Kryptographie hilft unsere Datensicherheit im privaten und beruflichen Alltag zu schützen.

...

Informatiker und IT-Security-Berater Frank Hißen im Interview über das Thema Kryptographie und wie Kryptographie hilft unsere Datensicherheit im privaten und beruflichen Alltag zu schützen.

...

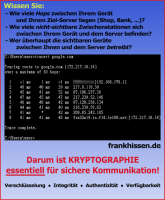

Internetsicherheit: Warum Kryptographie (und Verschlüsselung) so wichtig ist

Internetverbindungen sind keine Direktverbindungen. Jede vermittelnde Komponente hat vollen Zugriff auf Ihren Internetverkehr. Das bedeutet: Lesen, Ändern, Umleiten, Verwerfen. Oder anders ausgedrückt: Manipulieren, Mitschneiden, Protokollieren, unbrauchbar machen.

...

Internetverbindungen sind keine Direktverbindungen. Jede vermittelnde Komponente hat vollen Zugriff auf Ihren Internetverkehr. Das bedeutet: Lesen, Ändern, Umleiten, Verwerfen. Oder anders ausgedrückt: Manipulieren, Mitschneiden, Protokollieren, unbrauchbar machen.

...

Achtung bei der Auswahl von Verschlüsselungslösungen – „heise Security“ berichtet über eine Schwäche in der Passwortverschlüsselungsfunktion von Mozilla Firefox und Thunderbird

Im Artikel wird ein „Sicherheitsforscher“ zitiert, der auf eine langjährige Schwäche der Passwortverschlüsselung in den beiden bekannten Mozilla Produkten aufmerksam macht. Kern des Problems ist der Umgang mit dem Master-Passwort (sicheres Passwort-Hashing). Wir empfehlen seit Jahren, bei der Wahl einer Verschlüsselungssoftware genau darauf zu achten, welche Passwort-Hashing-Methode verwendet wird. Andernfalls steht man am Ende ohne eigentliche Datenverschlüsselung da. Wir geben ein paar Hintergrundinformationen.

...

Im Artikel wird ein „Sicherheitsforscher“ zitiert, der auf eine langjährige Schwäche der Passwortverschlüsselung in den beiden bekannten Mozilla Produkten aufmerksam macht. Kern des Problems ist der Umgang mit dem Master-Passwort (sicheres Passwort-Hashing). Wir empfehlen seit Jahren, bei der Wahl einer Verschlüsselungssoftware genau darauf zu achten, welche Passwort-Hashing-Methode verwendet wird. Andernfalls steht man am Ende ohne eigentliche Datenverschlüsselung da. Wir geben ein paar Hintergrundinformationen.

...

"IT-Security für Projektleiter" jetzt auch als Kindle E-Book

Unser Whitepaper/Leitfaden ist nun auch als E-Book für Amazons Kindle verfügbar (Englisch/Deutsch).

...

Unser Whitepaper/Leitfaden ist nun auch als E-Book für Amazons Kindle verfügbar (Englisch/Deutsch).

...

IT-Security für Projektleiter: Sicherheit in IT-Projekten richtig umsetzen – Ein Leitfaden

Trotz vieler anerkannter IT-Sicherheitsstandards scheitern viele IT-Projekte am Thema Sicherheit. Was es zu beachten gilt und welche Fehler man vermeiden sollte.

...

Trotz vieler anerkannter IT-Sicherheitsstandards scheitern viele IT-Projekte am Thema Sicherheit. Was es zu beachten gilt und welche Fehler man vermeiden sollte.

...

Portale zur Vermittlung von IT-Projekten und Freelancern

Kommentar: Telekom und Fraunhofer wollen E-Mail-Verschlüsselung „für jedermann“

Ende-zu-Ende-Verschlüsselung leicht gemacht: Die Telekom hat in einer Pressmitteilung bekannt gegeben, mit dem Fraunhofer SIT eine sogenannte „Volksverschlüsselung“ anbieten zu wollen. Das Thema der allgemeinen E-Mail-Sicherheit könnte so vorangetrieben werden.

...

Ende-zu-Ende-Verschlüsselung leicht gemacht: Die Telekom hat in einer Pressmitteilung bekannt gegeben, mit dem Fraunhofer SIT eine sogenannte „Volksverschlüsselung“ anbieten zu wollen. Das Thema der allgemeinen E-Mail-Sicherheit könnte so vorangetrieben werden.

...

Passwort-Sicherheit für Web-Anwendungen: Sicheres Hashen von Passwörtern

Klartext-Passwörter sollte es nicht mehr geben. Sind Sie Inhaber eines Web-Shops auf Basis von Standard-Komponenten, so müssen Sie sich mit diesem Thema höchstwahrscheinlich nicht beschäftigen. Die meisten Anwendungsframeworks sorgen automatisch für eine sichere Passwort-Speicherung und als Provider oder Entwickler brauchen Sie sich nicht darum zu kümmern.

...

Klartext-Passwörter sollte es nicht mehr geben. Sind Sie Inhaber eines Web-Shops auf Basis von Standard-Komponenten, so müssen Sie sich mit diesem Thema höchstwahrscheinlich nicht beschäftigen. Die meisten Anwendungsframeworks sorgen automatisch für eine sichere Passwort-Speicherung und als Provider oder Entwickler brauchen Sie sich nicht darum zu kümmern.

...

Kommentar zum Safe-Harbor-Urteil: Datenschutz und technischer Realismus

Verschlüsselung verstehen: Was ist Key-Wrapping?

Key-Wrapping, zu Deutsch auch „Schlüssel-Umhüllung“ oder „Schlüssel-Verpackung“, ist eine einfache Technik in der Kryptographie, die in fast allen gängigen Verschlüsselungsverfahren verwendet wird.

...

Key-Wrapping, zu Deutsch auch „Schlüssel-Umhüllung“ oder „Schlüssel-Verpackung“, ist eine einfache Technik in der Kryptographie, die in fast allen gängigen Verschlüsselungsverfahren verwendet wird.

...

Ende-zu-Ende-Verschlüsselung in der Cloud: Verschlüsselung ist nicht gleich Verschlüsselung

Für den durchschnittlichen Endanwender ist es oftmals nicht leicht zu verstehen, vor wem er seine Daten mit einer bestimmten Verschlüsselungstechnik eigentlich schützt. Dabei spielen die konkreten Bedürfnisse eine große Rolle.

...

Für den durchschnittlichen Endanwender ist es oftmals nicht leicht zu verstehen, vor wem er seine Daten mit einer bestimmten Verschlüsselungstechnik eigentlich schützt. Dabei spielen die konkreten Bedürfnisse eine große Rolle.

...

Open-Source und Sicherheit: Wieso Open-Source nicht unsicher ist

Jetzt mit getarntem Archivformat (ohne Header) - CrococryptFile 1.3 zum freien Download

Seit heute steht CrococryptFile 1.3 zum Download bereit. Diese Version beinhaltet eine neue Krypto-Suite: "Getarnte" Archive. Das sind verschlüsselte Archivdateien ohne Header. Was sie genau bedeuten, erklären wir im Folgenden.

...

Seit heute steht CrococryptFile 1.3 zum Download bereit. Diese Version beinhaltet eine neue Krypto-Suite: "Getarnte" Archive. Das sind verschlüsselte Archivdateien ohne Header. Was sie genau bedeuten, erklären wir im Folgenden.

...